9 minutes

Audit de Sécurité CEH - Étude de Cas (Institut F2I)

Note:Ce rapport a été réalisé dans un cadre pédagogique contrôlé et avec l'autorisation explicite de l'organisation concernée. L'ensemble des actions décrites ici respectent les principes éthiques de la cybersécurité et suivent les bonnes pratiques du Certified Ethical Hacker (CEH).

Ce document n'a pas pour but de nuire, mais de sensibiliser aux risques et de démontrer les méthodes professionnelles permettant de sécuriser une infrastructure informatique

Note: Si vous avez du mal à visualiser les images, téléchargez ou ouvrez dans un nouvel onglet pour avoir une meilleure resolution

Introduction

Ce document présente les résultats d'un audit de sécurité de type CEH (Certified Ethical Hacker), mené sur une infrastructure d'entreprise dans le cadre d'un exercice de pentesting. L'objectif était de simuler une attaque réelle afin d'évaluer les vulnérabilités, la posture de sécurité et les mesures de protection en place. Ce rapport suit la méthodologie classique d'un test d'intrusion en cinq phases :

- Reconnaissance

- Scan réseau

- énumération

- Analyse de vulnérabilités

- Recommandations

1. Footprinting - Reconnaissance initiale

Objectif : Recueillir des informations publiques sur la cible via google et le whois

Cette première étape consiste à recueillir passivement des informations sur la cible sans interagir directement avec ses systèmes. Elle permet de dresser une cartographie préliminaire de l'environnement visé.

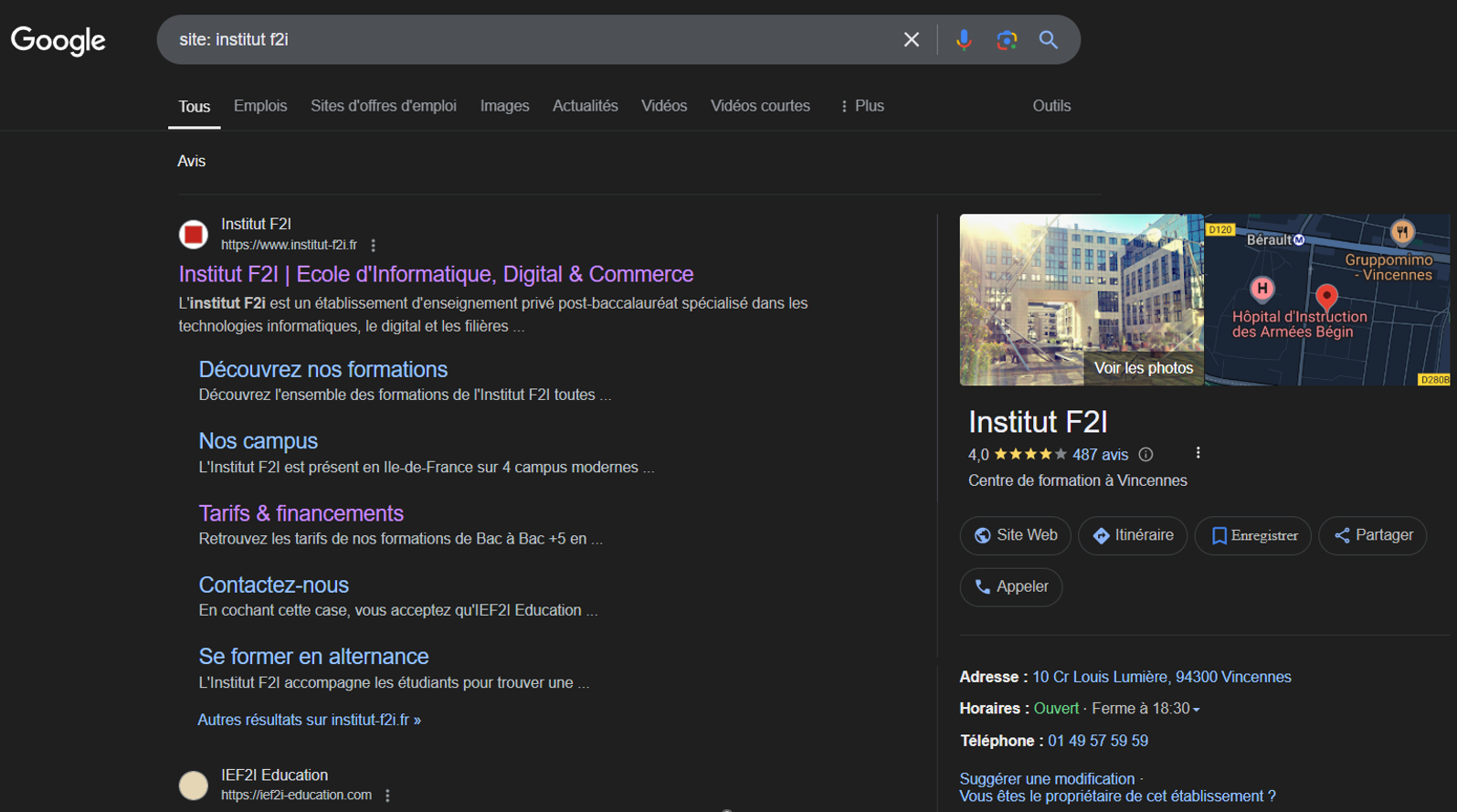

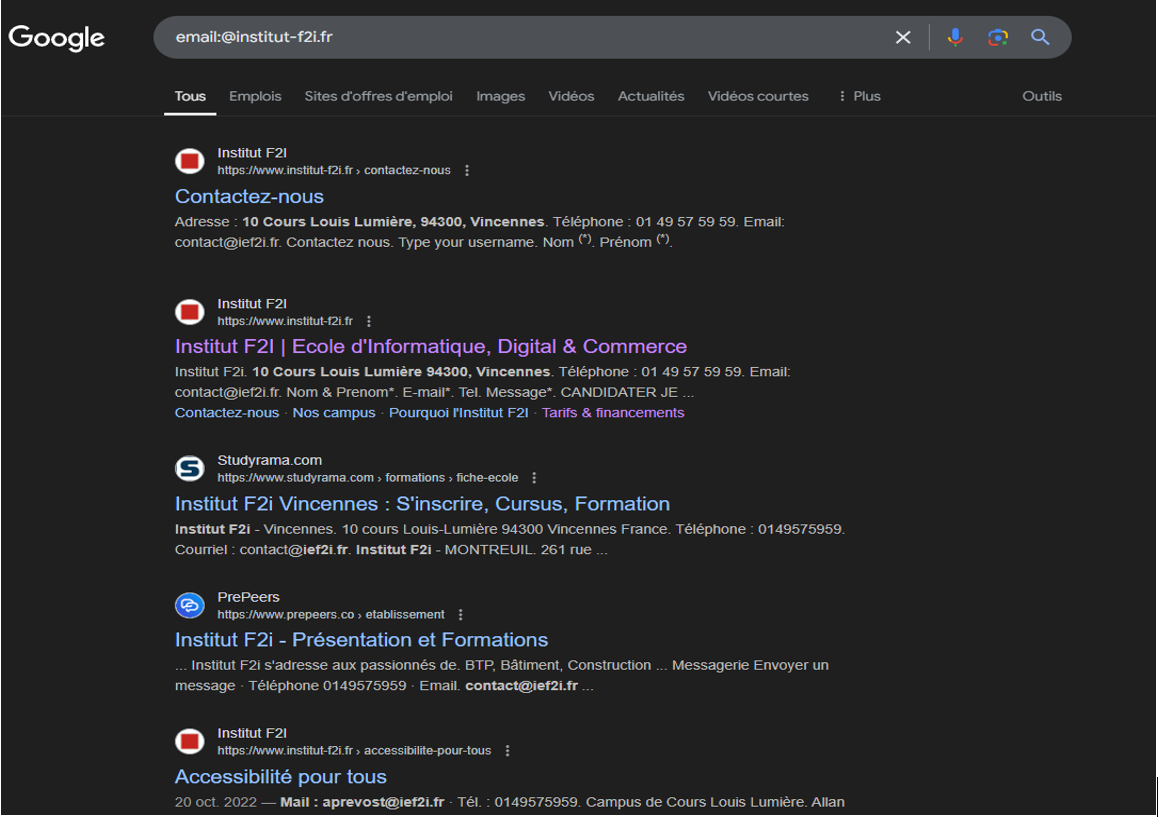

Recherche Google avancée (Google Dorking)

À l'aide de requêtes spécifiques, nous avons cherché des informations sensibles indexées par les moteurs de recherche. Cela inclut des erreurs serveur, des fichiers exposés, ou encore des adresses email :

site:institut-f2i.fr- Toutes les pages accessiblesemail:@institut-f2i.fr- Recherche d'emails en clair

D'autres Dork peuvent être utilisé pour identifier des pages d'erreur où des informations sensibles sont accidentellement divulguées, recherche des pages qui pourraient indiquer les versions de logiciels, comme les versions d'Apache, de Nginx ou d'autres services, Recherche des fichiers robots.txt ou d'autres fichiers qui donnent des informations techniques sur le serveur.

site:institut-f2i.fr "Error"- Pages d'erreur exposant des infosfiletype:txt "robots.txt"- Fichiers d'indexation visiblessite:institut-f2i.fr "Nginxsite:institut-f2i.fr "Apache"

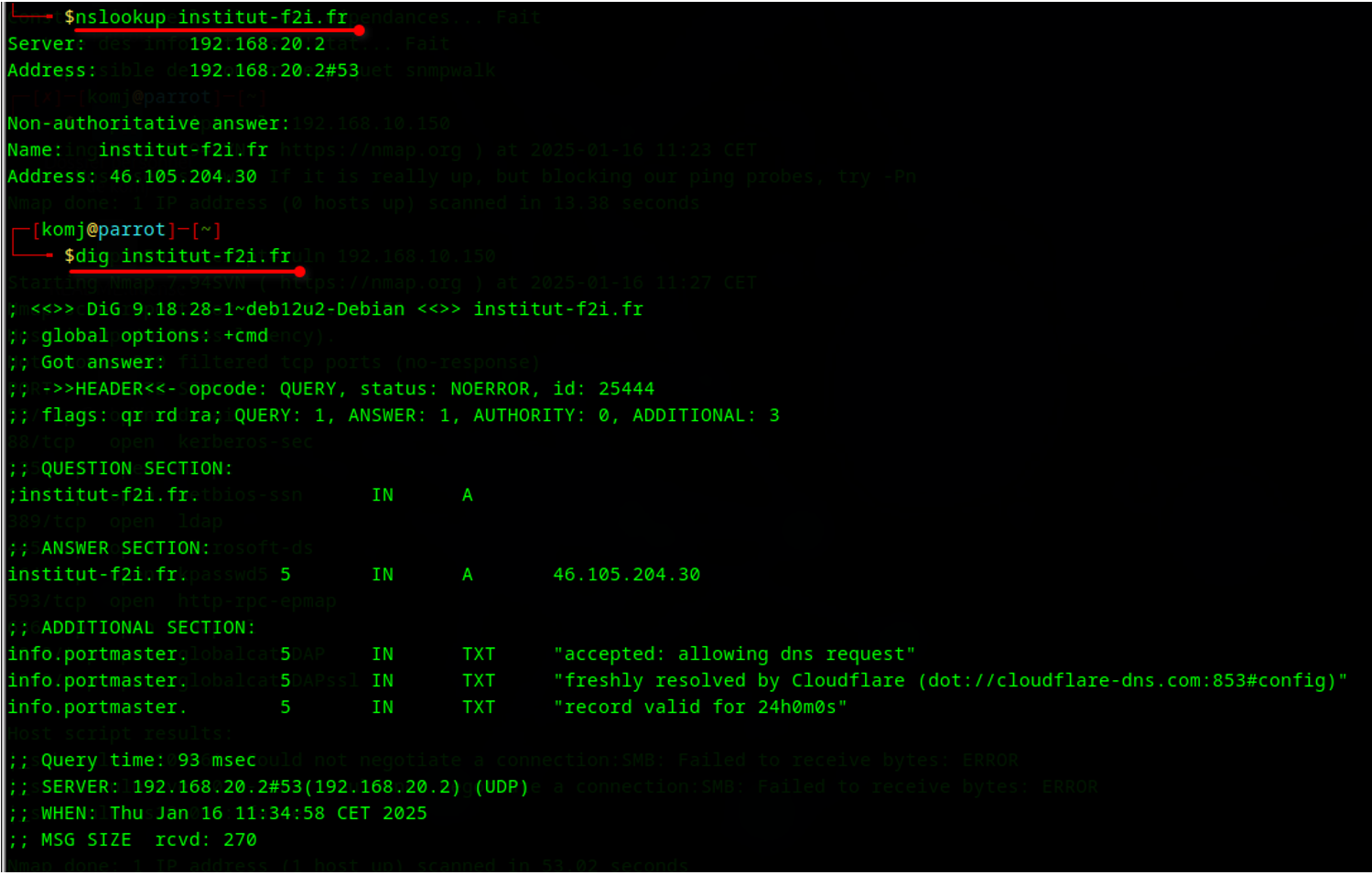

Résolution DNS

Grâce à la commande nslookup et dig, nous avons obtenu les enregistrements DNS de base du domaine ciblé, ce qui nous permet d'identifier les serveurs actifs.

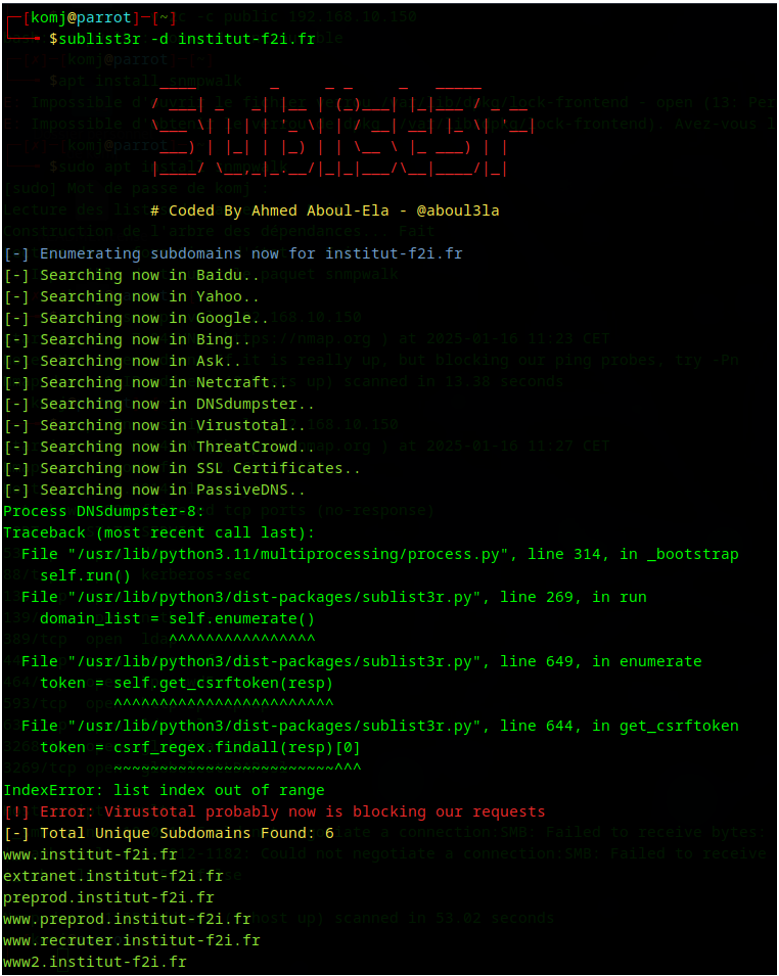

Enumeration des sous-domaines

Avec Sublist3r(util d'énumération de sous-domaines) , nous avons découvert des sous-domaines potentiellement oubliés, souvent utilisés pour des services internes ou en développement.

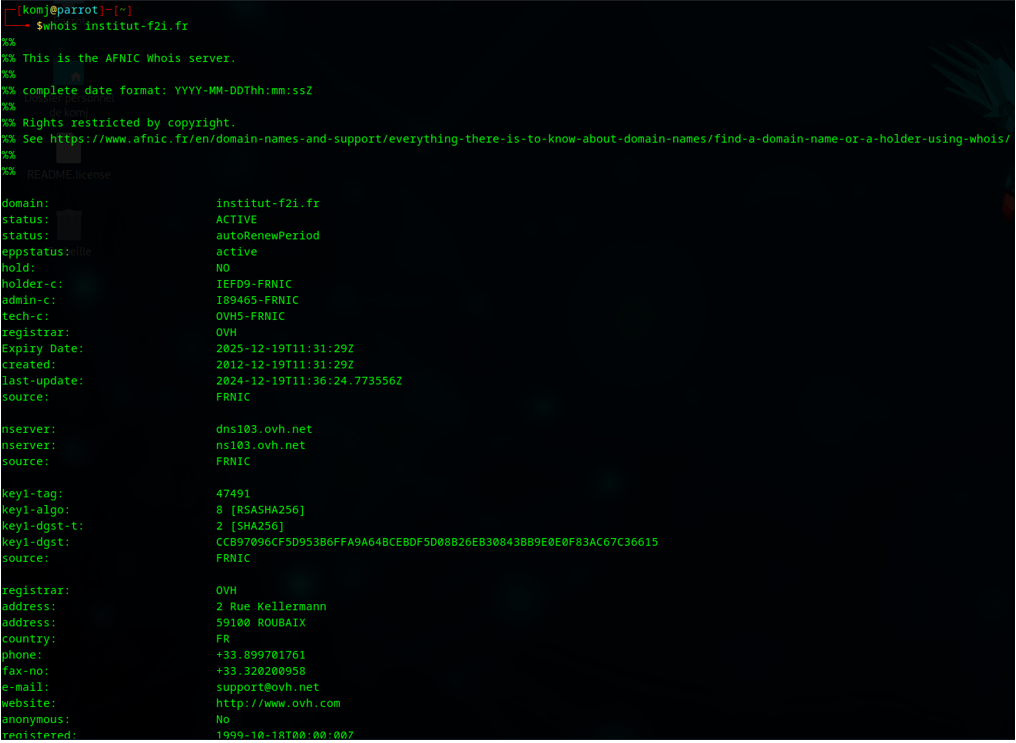

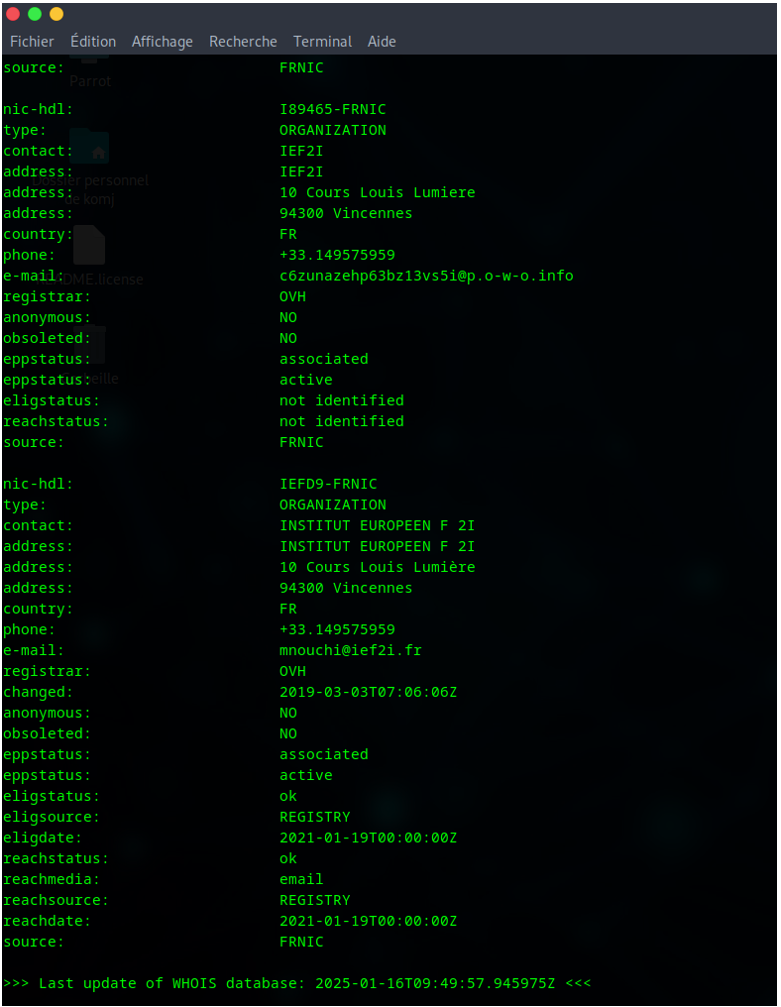

Analyse WHOIS

Le WHOIS a fourni des détails sur le propriétaire du domaine, les serveurs DNS, et les dates importantes. Ces informations peuvent être exploitées pour du spear phishing ou de l'ingénierie sociale.

2. Scanning Network - Cartographie du réseau

Objectif: Identifier les services et les ports ouverts sur tout le réseau.

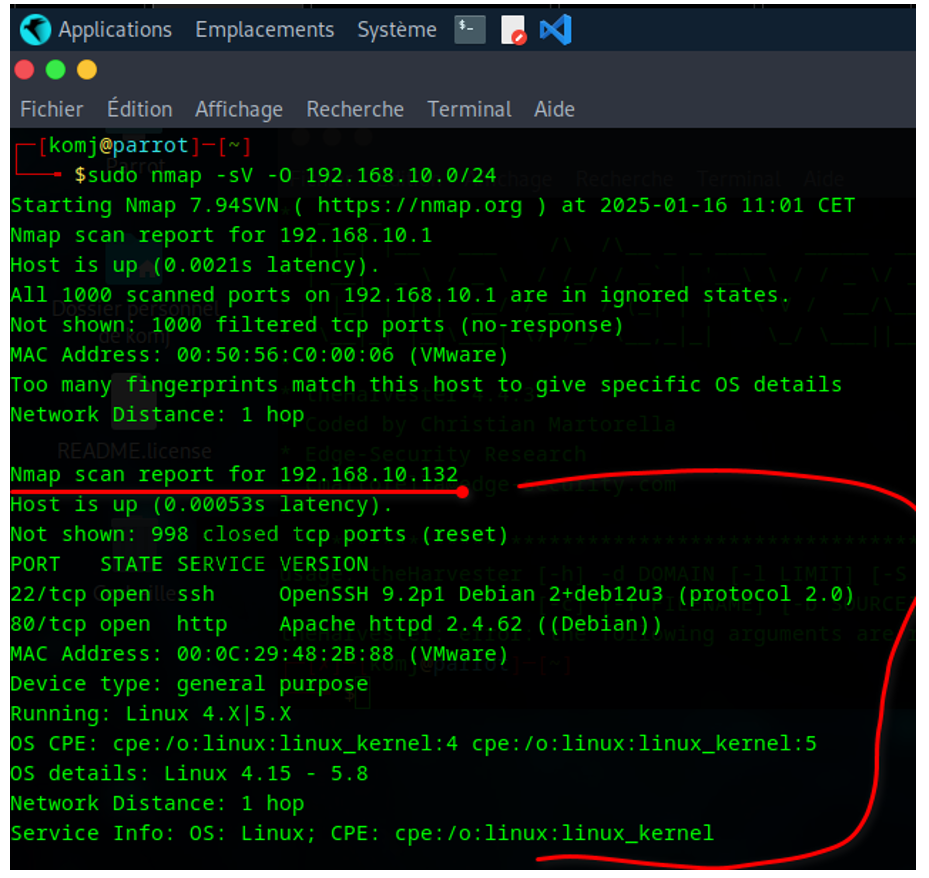

Dans cette phase, grâce a l'outils Nmap nous avons interagi avec le réseau pour identifier les hôtes actifs, les ports ouverts et les services exposés. Un scan large du sous-réseau cible a été réalisé avec Nmap :

nmap -sV -O 192.168.10.0/24

-sV: détection des versions de service-O: tentative d'identification du système d'exploitation

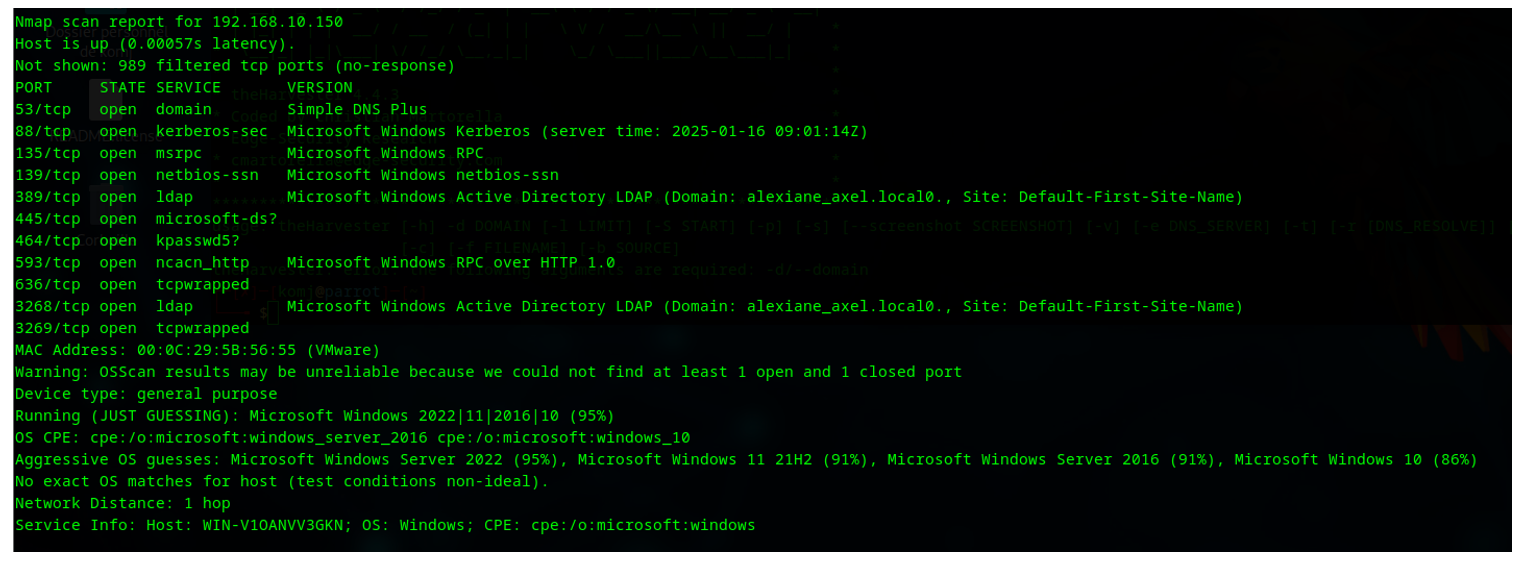

Ce scan a révélé deux machines principales : une Debian exposant des services classiques

et une machine Windows avec des services SMB accessibles.

3. Énumération - Extraction d'informations internes

Objectif: Extraire des informations détaillées sur les services et les ressources du réseau.

Cette phase approfondit l'analyse des services ouverts. L'énumération permet d'extraire des utilisateurs, des partages réseau ou des configurations spécifiques à partir des ports découverts précédemment.

- Utilisation d'un outil pour établir des connexions aux ports ouverts

- Utilisation d'un outil pour énumérer les informations SNMP si le port 161 est ouvert - souvent une mine d'or d'informations système

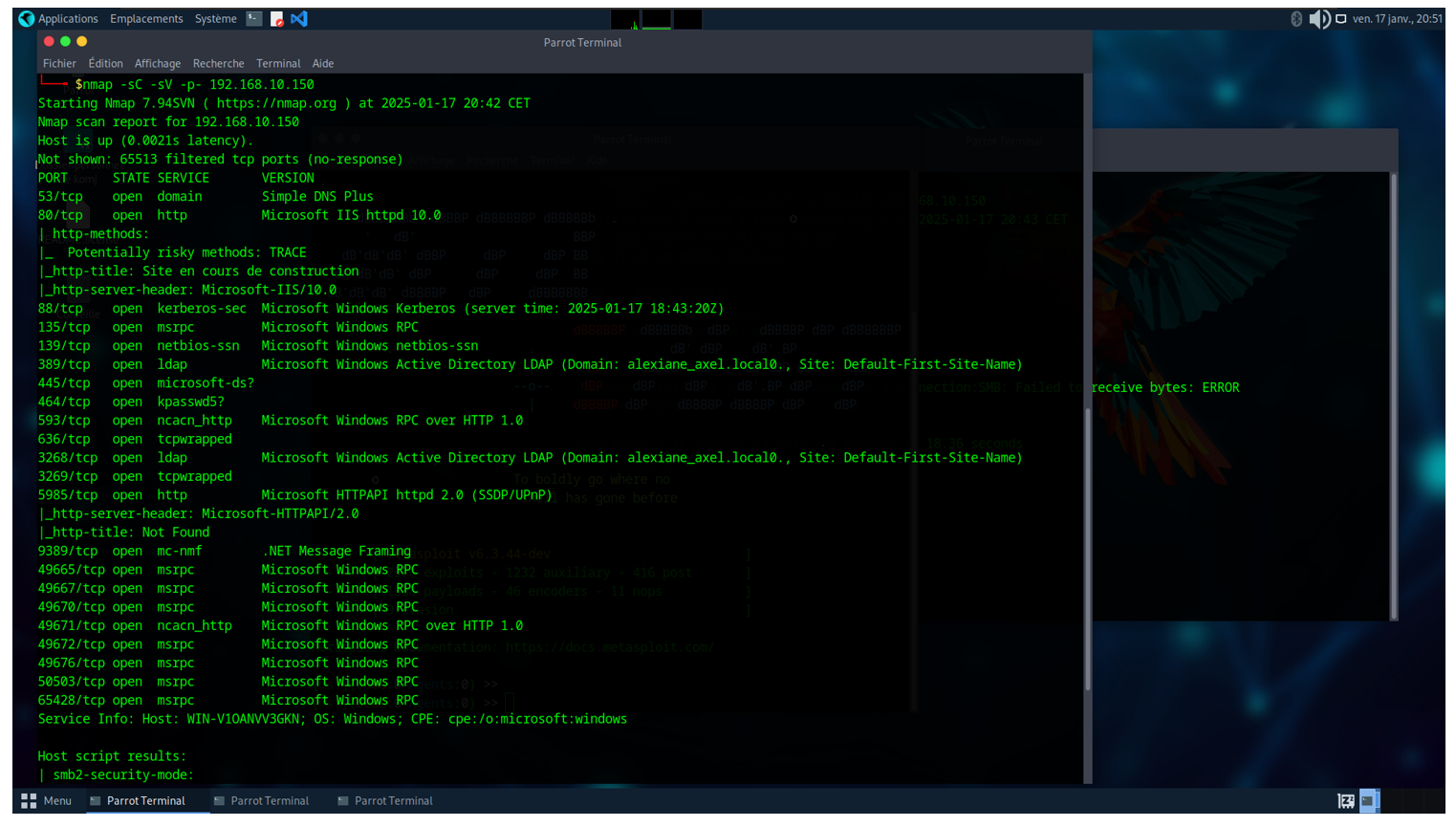

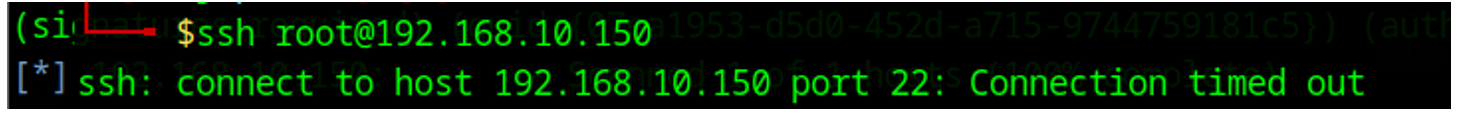

Un scan complet avec la commande nmap -sC -sV -p- 192.168.10.150

-sCLance les scripts Nmap par défaut (équivalent de --script=default). Cela permet d'avoir des infos plus poussées (comme des tentatives de connexion à des services, fingerprinting, etc.).-sVActive la détection de version sur les services trouvés (ex : Apache 2.4.41, OpenSSH 8.4, etc.).-p-Scanne tous les ports TCP (de 1 à 65535). Par défaut, Nmap ne scanne que les 1000 ports les plus courants, donc ici on va bien plus loin.

root

4. Analyse de vulnérabilités - Identification des failles exploitables

Objectif: Identifier les vulnérabilités exploitables..

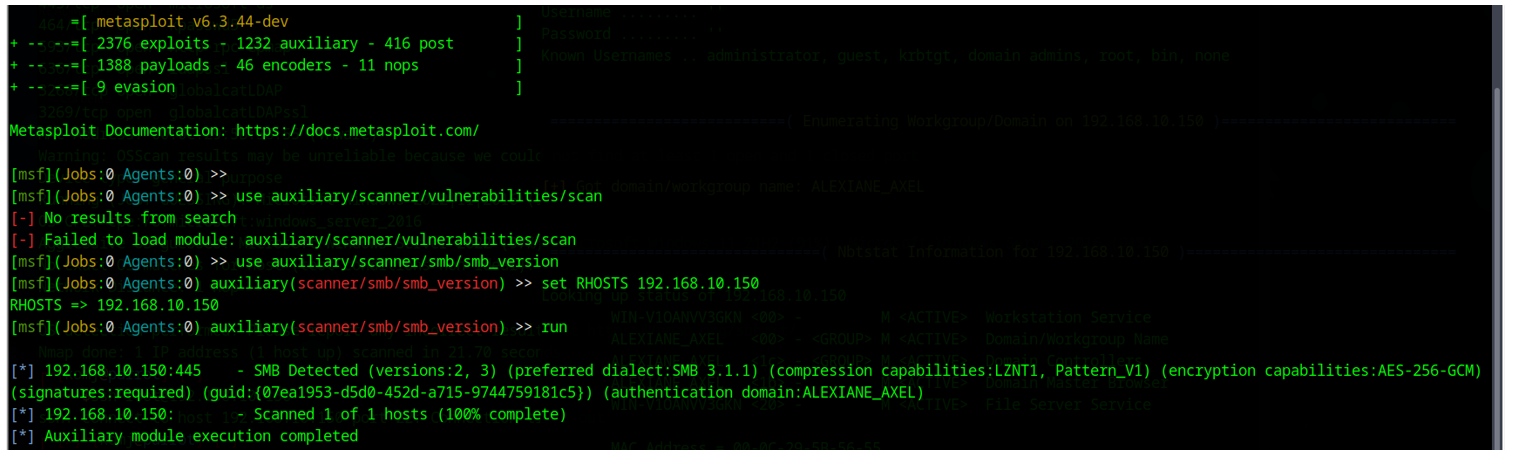

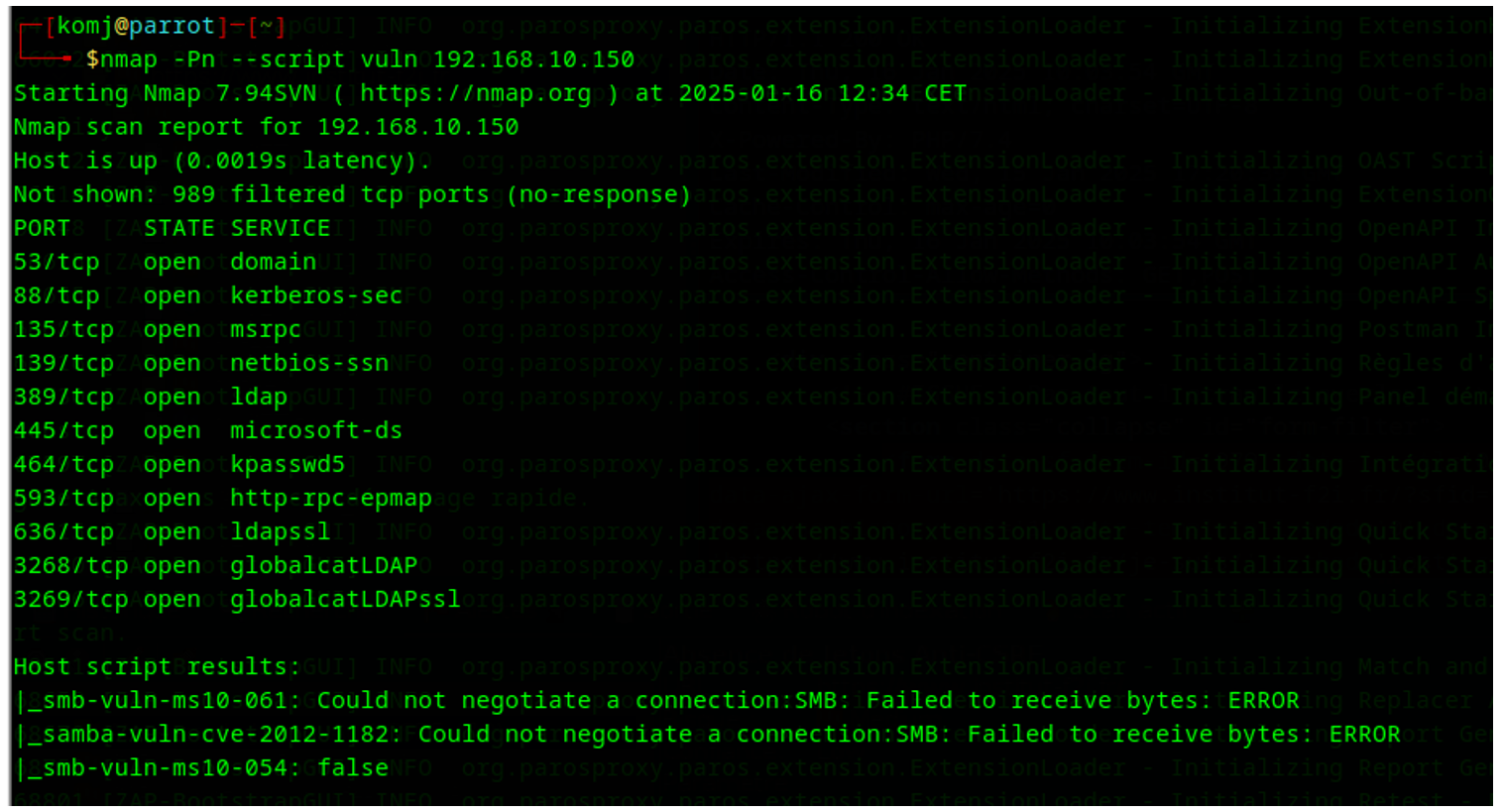

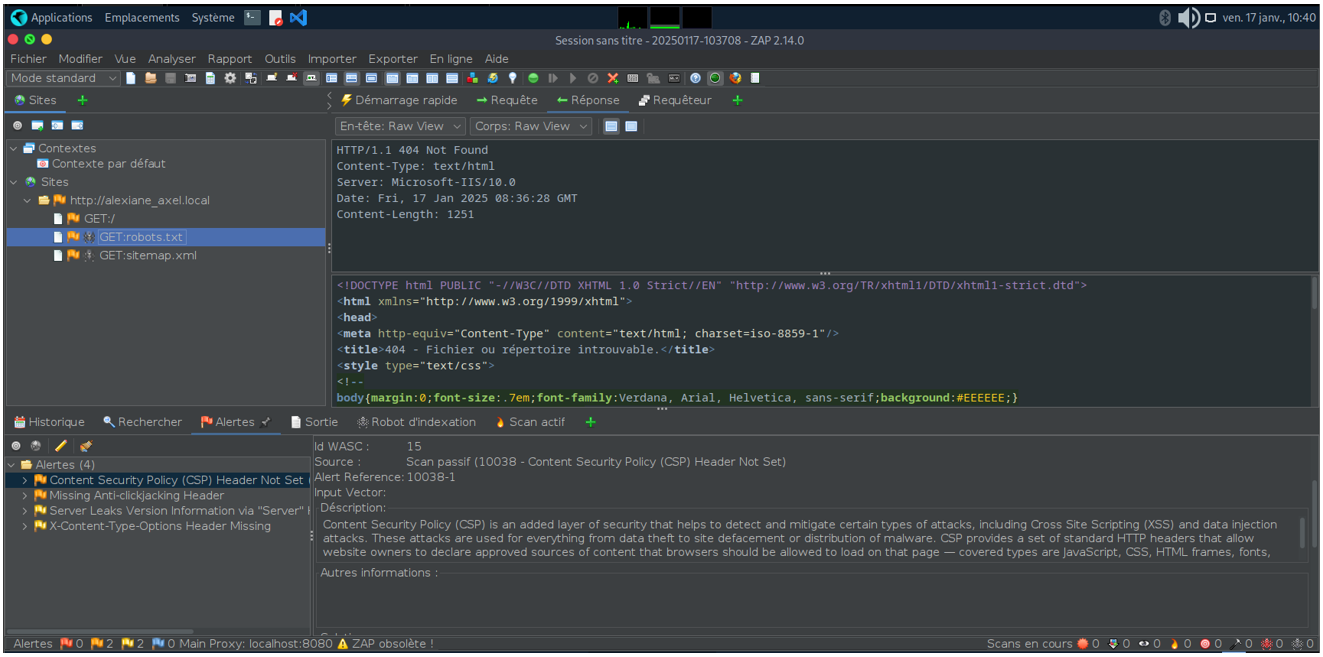

À ce stade, nous allons utilisé divers outils pour détecter automatiquement les failles connues. Cela permet de prioriser les actions correctives sur les services exposés :

Outils utilisés :

- Nmap NSE - scripts d'audit de vulnérabilité en ligne

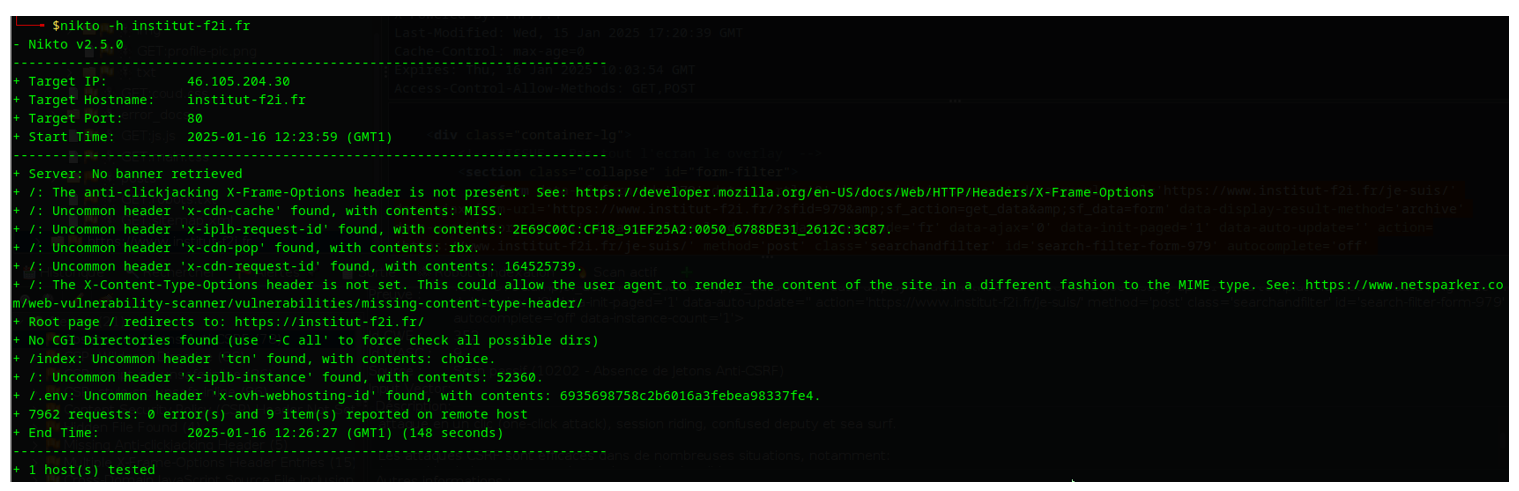

- Nikto - analyse de failles sur serveurs web (XSS, headers manquants, etc.)

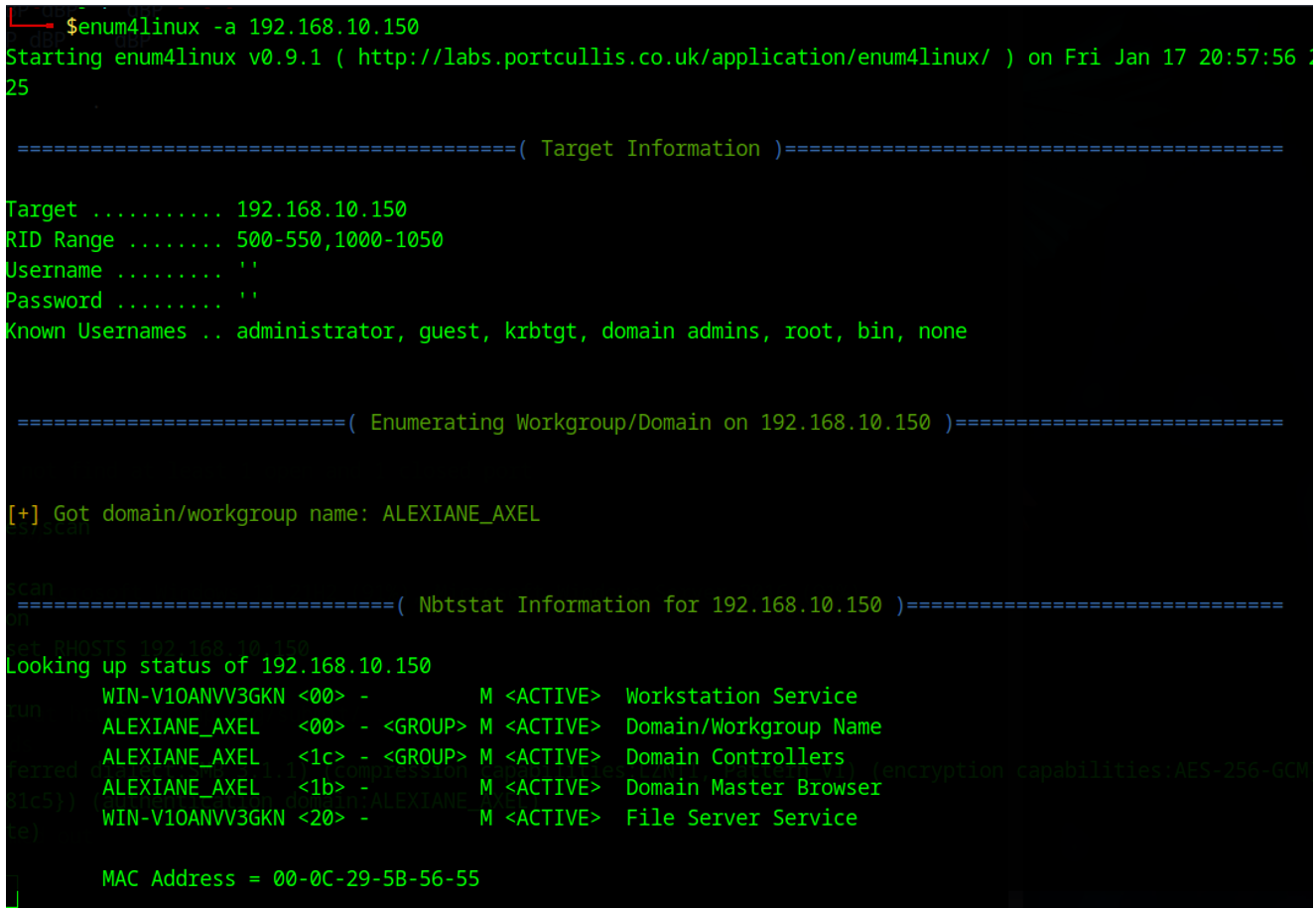

- Enum4linux - énumération SMB sous Windows: Nous avons trouver 'l'utilisateur ALEXIANE_AXEL dans le domaine WORKGROUP

- OpenVAS - scanner d'entreprise pour vulnérabilités connues et CVEs

Principales vulnérabilités détectées :

- Clickjacking : absence d'en-tête

X-Frame-Options - MIME Sniffing : absence de

X-Content-Type-Options - Informations sensibles exposées : headers techniques (OVH, CDN, etc.)

Recommandations de sécurité :

- Ajouter les en-têtes HTTP sécurisés dans la configuration serveur

- Mettre en place un processus de mise à jour rigoureux

- Restreindre les ports et services non utilisés

- Mettre en œuvre une supervision continue (Zabbix, Wazuh...)

- Planifier des tests d'intrusion réguliers

Conclusion

Cet audit a mis en évidence des failles techniques et organisationnelles dans l'infrastructure testée. Grâce à l'approche CEH, nous avons pu simuler des attaques réalistes, identifier des vecteurs d'exploitation potentiels et proposer des solutions concrètes pour renforcer la sécurité.

Ce travail démontre l'importance d'une veille permanente, d'un durcissement des configurations, et d'une vision proactive de la cybersécurité. Il est recommandé d'intégrer ces bonnes pratiques dans une politique globale de sécurité de l'information.

Crédits

Ce projet a été réalisé en collaboration avec @Alexiane AZIZ GBADAMASSI, dans le cadre d'un travail d'analyse de sécurité encadré par l'Institut F2I.

1 200 Mots

17-01-2025 00:00

Partager sur :